Скандал с нашумевшим заявлением агентства Bloomberg о шпионской киберсети, созданной спецслужбами Китая путем встраивания в электронные устройства, производимые на территории КНР американской компанией Super Micro Computer, Inc., еще не утих после опровержений сотрудников Amazon, Apple, Super Micro, китайского правительства и даже некоторых киберэкспертов, высказывания которых были, по их утверждениям, искажены в публикации Bloomberg.

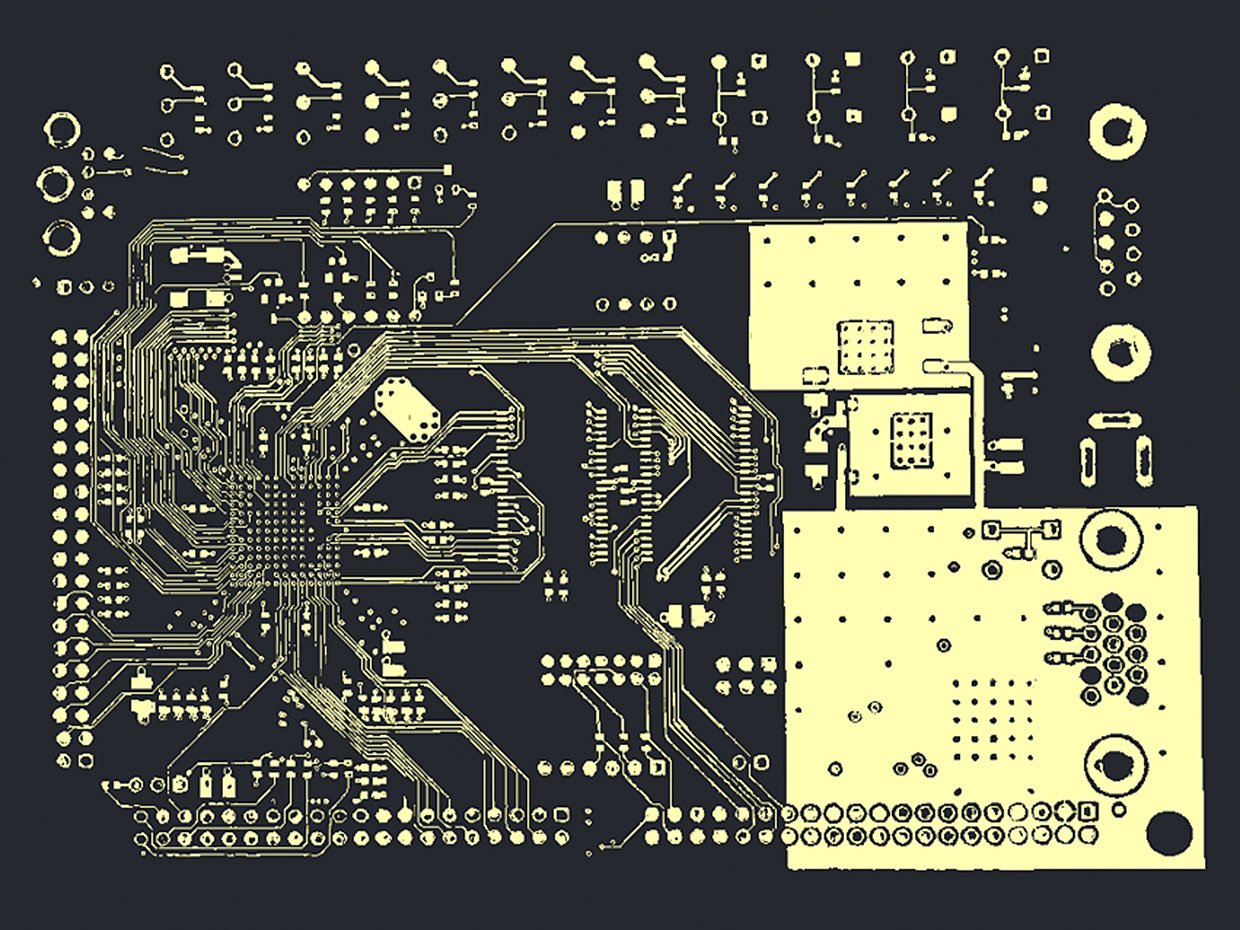

Но, скорее всего, описываемая Bloomberg ситуация со «шпионским зернышком риса», скрытым в недрах многослойных печатных плат (МПП), вполне возможна, и потому дальновидные ИТ-специалисты готовят инструменты обнаружения в МПП подозрительных узлов и компонентов, который могут быть «резидентами» промышленных и военных разведок. По-видимому, первая в мире технология поиска и детектирования «жучков», в которых нет необходимости для функциональности анализируемых электронных устройств, разработана во Флоридском институте исследований кибербезопасности (Florida Institute for Cybersecurity Research — FICS, входит в структуру Департамента электротехнического и компьютерного инжиниринга Университета Флориды).

ИТ-специалисты FICS создали прототип полуавтоматической системы зондирования структуры электронных цепей, сформированных в производственном процессе изготовления многослойной печатной платы. От начала работы этой системы до получения ее «вердикта» — есть или нет в МПП «противоестественные» компоненты (и указание на них) — требуется от нескольких секунд до нескольких минут (в зависимости от сложности анализируемого объекта). Исследовательские блоки системы — видеокамеры, микроскопы, рентгеновские аппараты — передают полученные ими данные в блок предварительно обученного искусственного интеллекта (ИИ), в котором выполняется анализ структуры электронного устройства и ее компонентов для определения соответствия установленных в ней электронных компонентов и связей между ними информации, зафиксированной в конструкторской документации разработчика.

Первым этапом поиска возможных несоответствий является выполнение фотосъемки высокого разрешения (с помощью микроскопа) лицевой и тыльной сторон МПП. Затем в исследование вступает послойная рентгеносъемка внутренностей многослойной платы, позволяющая выявить все соединения на промежуточных слоях МПП и «нелигитимные» компоненты. Направленный в блок ИИ массив 2D-снимков (видео- и рентгеновских) «сшивается» в нем в одно 3D-изображение печатной платы (в настоящее время система способна работать с 12-слойными ПП). И это контрольное изображение сравнивается с изображением, созданным в конструкторском бюро компании разработчика.

Но, оказывается, что есть еще возможность аппаратного кибервзлома электронного устройства без внедрения в него дополнительных (шпионских) компонентов: можно, например, изменить номиналы резисторов и емкостей, а также конфигурацию соединяющих их проводящих дорожек для того, чтобы придать некоторым узлам электронных цепей чувствительность к приему внешнего радиосигнала с определенными характеристиками. А через эти узлы можно будет налаживать радиосвязь с «заинтересованными лицами» (то есть, контрольное 3D-изображение МПП может показаться идентичными первоначальному дизайну, и киберлазейка не будет обнаружена.

Технология выявления этой хакерской технологии — следующая задача, поставленная перед ИТ-специалистами FICS.