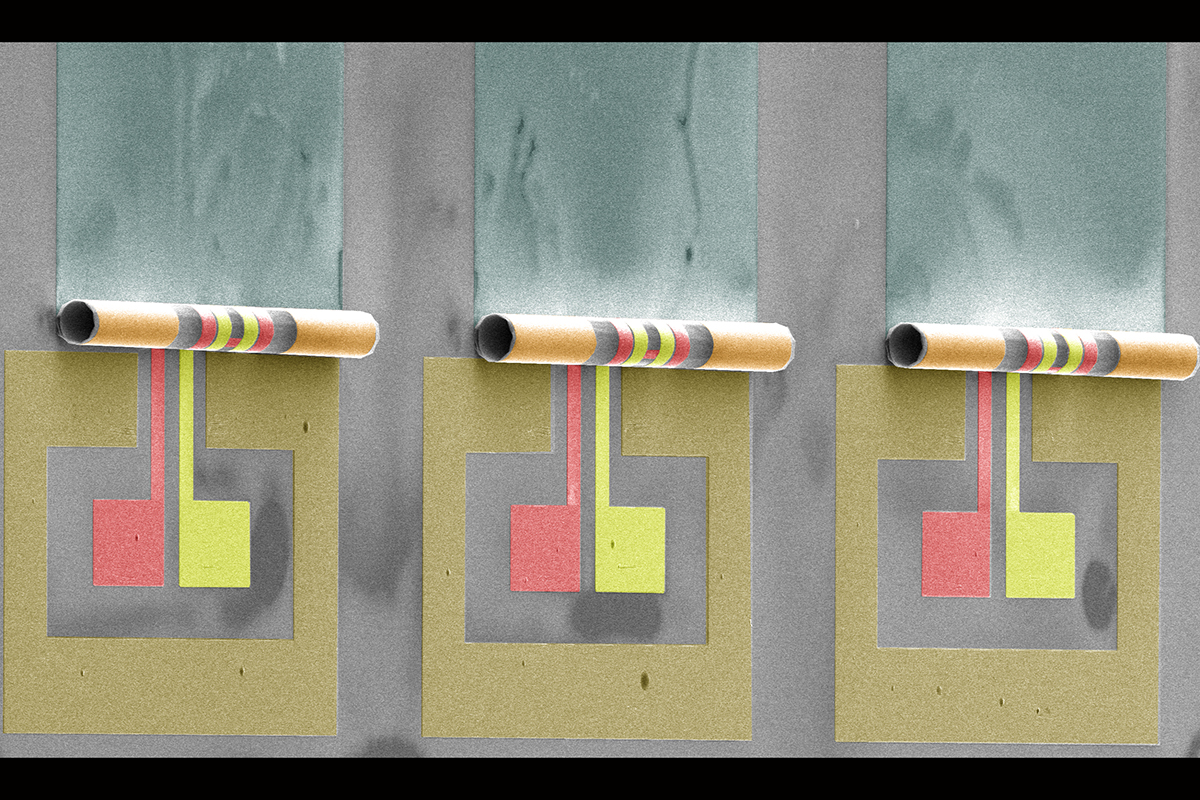

При передаче информации между устройствами Интернета вещей и управляющими системами по беспроводным каналам связи одной из самых популярных технологий ИТ-защиты является псевдослучайная перестройка несущей частоты для каждого отправляемого пакета данных. Однако в используемых сегодня радиопередатчиках скорость перестройки частоты находится в пределах 0,1-1 мс. А миллисекундные интервалы времени достаточны для перехвата пакета опытными хакерами, имеющими в своем распоряжении современное оборудование беспроводной связи.